ماژول TPM یا (Trusted Platform module) یک تراشه تخصصی روی لپ تاپ، رایانه رومیزی و یا حتی سرور است. یک تراشه TPM به عنوان یک پردازنده اختصاصی روی مادربرد رایانه قرار دارد. کلیدهای رمزنگاری کلیدهای رمزگذاری Rivest-Shamir-Adleman (RSA) مخصوص سیستم میزبان را برای احراز هویت سخت افزاری ذخیره می کنند. هر چیپ TPM حاوی یک جفت کلید RSA به نام کلید تایید (EK) است. این جفت در داخل تراشه نگهداری می شود و توسط نرم افزار قابل دسترسی نیست. کلید ریشه ذخیره سازی زمانی ایجاد می شود که یک کاربر یا مدیر مالکیت سیستم را در اختیار بگیرد. این جفت کلید توسط TPM بر اساس EK و رمز عبور مشخص شده توسط مالک تولید می شود.

کلید دوم، به نام کلید هویت گواهی (AIK)، با هش کردن بخشهای حیاتی سختافزار و نرمافزار قبل از اجرا، از دستگاه در برابر تغییرات سیستمافزار و نرمافزار غیرمجاز محافظت میکند. هنگامی که سیستم تلاش میکند به شبکه متصل شود، هشها به سروری فرستاده میشوند که تأیید میکند با مقادیر مورد انتظار مطابقت دارند. اگر هر یک از اجزای هش شده اصلاح شده باشد، مطابقت با شکست مواجه می شود و سیستم نمی تواند وارد شبکه شود. اصطلاح TPM گاهی اوقات در اشاره به مجموعه مشخصات قابل اعمال برای تراشه های TPM استفاده می شود. گروه غیرانتفاعی Trusted Computing Group (TCG) مشخصات TPM را منتشر و حفظ می کند.

عملکرد ماژول TPM

ماژول TPM یا (TPM module) برای ایمن کردن سخت افزار با کلیدهای رمزنگاری یکپارچه طراحی شده است. TPM به اثبات هویت کاربر و احراز هویت دستگاه کمک می کند. TPM همچنین به ایجاد امنیت در برابر تهدیداتی مانند حملات سختافزار و باجافزار کمک میکند.

یک TPM برای مدیریت حقوق دیجیتال (DRM) برای محافظت از سیستم های مبتنی بر ویندوز و برای اجرای مجوزهای نرم افزار استفاده می شود. همچنین می تواند رمزهای عبور، گواهینامه ها یا کلیدهای رمزگذاری را ذخیره کند. تراشه های TPM را می توان با هر سیستم عامل اصلی استفاده کرد. و در ارتباط با سایر فناوری های امنیتی مانند فایروال ها، نرم افزار آنتی ویروس، کارت های هوشمند و تأیید بیومتریک بهترین عملکرد را دارد.

تاریخچه ماژول TPM

توسط TCG توسعه داده شده و در طول زمان آنها را به روز کرده اند. یکی از بهروزرسانیهای قابل توجه نسخه 1.2 بود که در سال 2009 به عنوان سازمان بینالمللی استانداردسازی/کمیسیون بینالمللی الکتروتکنیکی 11889 استاندارد شد. TCG به کار بر روی استاندارد ادامه میدهد و افزودهها و ویژگیهای جدید را یکپارچه میکند. آخرین به روز رسانی آن، نسخه 2.0، در سال 2019 منتشر شد. این نسخه ویژگی های جدیدی را برای افزایش امنیت TPM اضافه می کند. نسخه 2.0 برای ویندوز 10 و فقط برخی از نسخه های ویندوز 11 کار می کند.

استفاده و مزایای TPM

فناوری ماژول پلتفرم قابل اعتماد (TPM) برای ارائه عملکردهای مبتنی بر سخت افزار و مرتبط با امنیت طراحی شده است. تراشه TPM یک پردازشگر رمزنگاری امن است که برای انجام عملیات رمزنگاری طراحی شده است. این تراشه شامل مکانیسمهای امنیتی فیزیکی متعددی است که آن را در برابر دستکاری مقاوم میکند و نرمافزارهای مخرب قادر به دستکاری عملکردهای امنیتی TPM نیستند. TPM ها مزایای زیر را ارائه می دهند:

- تولید، ذخیره و استفاده از کلیدهای رمزنگاری را محدود کنید.

- با انجام و ذخیره اندازهگیریهای امنیتی فرآیند بوت، به اطمینان از یکپارچگی پلت فرم کمک کنید.

- با استفاده از کلید RSA منحصر به فرد TPM که در تراشه رایت می شود، از آن برای احراز هویت دستگاه استفاده کنید. و تأیید اعتبار دستگاه پلت فرم را با کلید RSA TPM ارائه دهید.

- حملات سختافزار، باجافزار و حملات فیشینگ را کاهش دهید.

- از حقوق رسانه های دیجیتال با استفاده از فناوری DRM محافظت کنید.

- اطمینان حاصل کنید که مجوزهای نرم افزار محافظت می شوند.

ویندوز چگونه از TPM ها استفاده می کند و چرا آنها مورد نیاز هستند؟

ویندوز 7، 8، 10 و 11 همگی از ماژول های پلتفرم قابل اعتماد پشتیبانی می کنند.

مایکروسافت ویژگی های امنیتی موجود در ویندوز را با مزایای TPM ترکیب می کند تا مزایای امنیتی عملی بیشتری را ارائه دهد. به عنوان مثال، ویندوز از TPM ها برای ارائه ویژگی های امنیتی زیر استفاده می کند:

- Windows Hello یک ویژگی بیومتریک هویت و کنترل دسترسی است که از اسکنرهای اثر انگشت، اسکنرهای عنبیه چشم و فناوری تشخیص چهره که از TPM استفاده می کنند، پشتیبانی می کند. از هر دو EK و AIK استفاده می کند.

- Dictionary attack protection به محافظت در برابر یک حمله brute-force که با وارد کردن سیستماتیک هر کلمه در فرهنگ لغت به عنوان رمز عبور به یک شبکه کامپیوتری محافظت شده با رمز عبور نفوذ می کند، کمک می کند.

- BitLocker Drive Encryption حجم های منطقی را رمزگذاری می کند. تفاوت آن با سیستم فایل رمزگذاری مایکروسافت در این است که BitLocker می تواند کل درایو را رمزگذاری کند، در حالی که EFS فقط فایل ها و پوشه ها را رمزگذاری می کند. اگر رایانه یا هارد دیسک گم یا دزدیده شود، هنگام خاموش شدن، داده های روی ولوم خصوصی نگه داشته می شوند. BitLocker ممکن است هنوز در معرض حملات بوت سرد باشد، بنابراین معمولاً از احراز هویت دو مرحلهای نیز استفاده میشود.

- Virtual smart cards مبتنی بر TPM هستند و مشابه کارتهای هوشمند فیزیکی هستند. آنها برای احراز هویت به منابع خارجی استفاده می شوند.

- Measured boot به شناسایی بدافزار در طول دنبالههای بوت کمک میکند. و اطمینان میدهد که اندازهگیریهای TPM وضعیت شروع تنظیمات پیکربندی ویندوز و ویندوز را منعکس میکند.

- Health attestation گواهینامه های AIK را برای TPM ها می سازد. و همچنین داده های بوت اندازه گیری شده را برای ارزیابی سلامت دستگاه تجزیه می کند.

- Credential guard از امنیت مبتنی بر مجازی سازی برای جداسازی اعتبارنامه ها استفاده می کند. TPM در اینجا برای محافظت از کلیدها استفاده می شود.

TPM 2.0 explained

TPM 2.0 توسط TCG برای بهبود بهتر ماژول های پلتفرم قابل اعتماد با ویژگی های جدید ایجاد شده است. به عنوان مثال، ویژگی جدید قابلیت تعویض الگوریتم، TPM ها را قادر می سازد تا از الگوریتم های مختلف در صورتی که در برابر تهدیدات خاص کار نمی کند، استفاده کنند. قبل از این، TPM 1.2 محدود به استفاده از الگوریتم هش ایمن 1 بود. امضاهای تأیید اولیه نیز با پشتیبانی اضافه شده از شماره های شناسایی شخصی و داده های بیومتریک و سیستم موقعیت یابی جهانی بهبود یافته بودند. مدیریت کلید بهبودیافته این امکان را فراهم میکند که اکنون کلیدها برای استفاده محدود و مشروط مورد استفاده قرار گیرند.

ویژگیهای جدید و بهروزشده TPM 2.0 انعطافپذیری بیشتری را ارائه میدهد و این تراشه را قادر میسازد در دستگاههای با محدودیت منابع بیشتری استفاده شود. TPM 2.0 می تواند بر روی رایانه های شخصی جدید در هر نسخه از ویندوز 10 برای دسکتاپ و در دستگاه های Windows 11 که از TPM پشتیبانی می کنند اجرا شود.

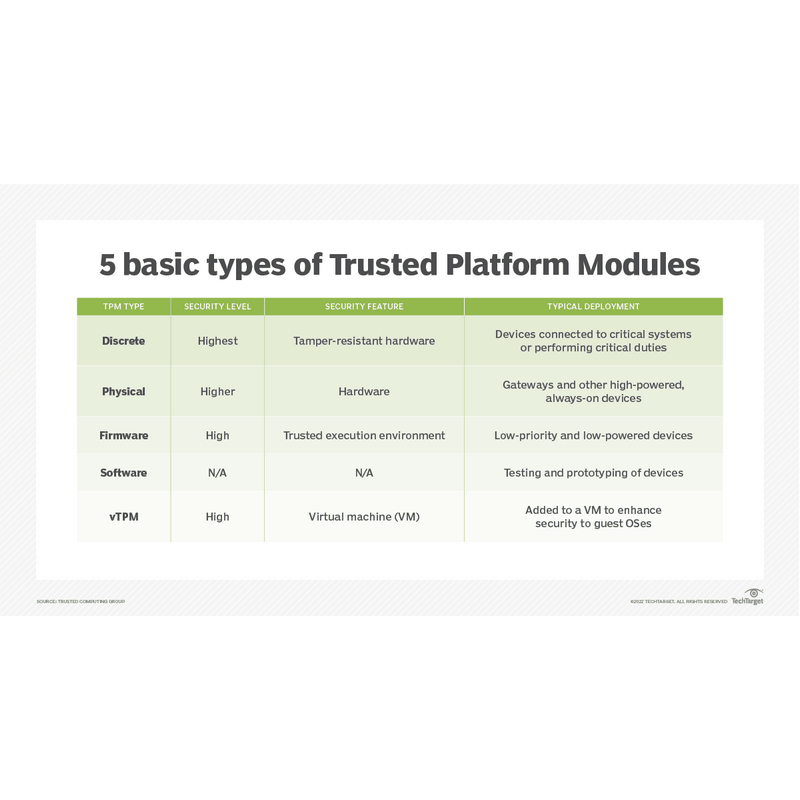

انواع مختلف پیاده سازی TPM

ماژولهای پلتفرم مورد اعتماد زیر بر اساس نحوه پیادهسازی متفاوت هستند:

- Discrete TPM ها تراشه های خاص و اختصاصی هستند. این به طور بالقوه ایمن ترین نوع TPM است، زیرا معمولاً احتمال کمتری دارد که دارای اشکال باشند و همچنین باید مقاومت در برابر دستکاری را اعمال کنند.

- Physical-based TPM ها در واحد پردازش مرکزی اصلی (CPU) یکپارچه شده اند و دارای مکانیسم های امنیتی هستند. که آن را در برابر دستکاری مقاوم می کنند.

- Firmware-based TPM ها در محیط اجرای قابل اعتماد CPU اجرا می شوند. این TPM ها تقریباً به اندازه تراشه های TPM فیزیکی، ایمن هستند.

- Software-based TPM ها امنیت بیشتری ایجاد نمی کنند و خطر ابتلا به باگ یا حمله خارجی را به دنبال دارند.

- Virtual TPM ها توسط Hypervisor ارائه می شوند که به طور مستقل کدهای امنیتی را از یک ماشین مجازی بازیابی می کند.

شرکت آوش افزار ارائه دهنده ماژول TPM سرور می باشد. شما میتوانید برای مشاهده محصول TPM 1.2 و TPM 2.0 به لینک درج شده در متن مراجعه نمایید.

بدون دیدگاه